Информационная безопасность – одна из ключевых зон в области компьютерных технологий и сетевых систем. Основная задача информационной безопасности заключается в предотвращении утечки конфиденциальной информации и защите ее от различных угроз. Такие угрозы могут причинить существенный ущерб компаниям и частным лицам, поэтому их реализации необходимо уделять особое внимание.

Наибольший ущерб информационной безопасности наносят угрозы, связанные с уязвимыми каналами передачи информации и несанкционированным доступом к данным. Возможность угрозы реализоваться и вероятность ее возникновения зависят от таких факторов, как масштаб угрозы и методы поиска уязвимостей в информационной системе.

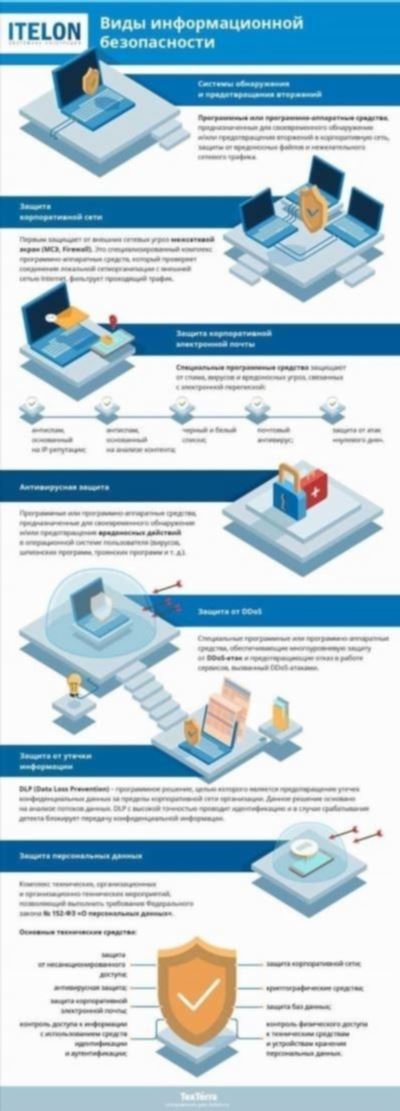

Существуют различные методы и средства защиты информации. Одним из основных методов является использование шифрования данных, что позволяет защитить передаваемую информацию от несанкционированного доступа. Также важным средством является корректная настройка и обновление антивирусных программ, которые могут обнаружить и блокировать попытки внедрения вредоносного ПО.

Для более эффективной защиты информации необходимо использование комплексных подходов, которые включают в себя не только технические меры безопасности, но и обучение сотрудников вопросам информационной безопасности. Такие меры позволят минимизировать вероятность угроз и защитить конфиденциальную информацию.

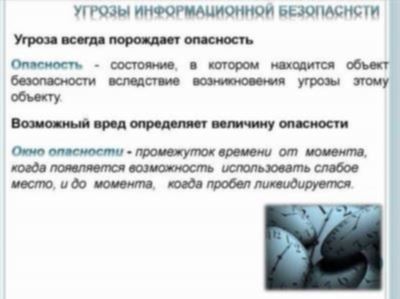

Что такое угроза информационной безопасности?

Уязвимости, которые могут быть использованы для реализации угроз, могут возникать из-за ошибок в архитектуре системы или программного обеспечения, слабых паролей, отсутствия регулярного обновления программных средств и антивирусных баз данных, а также других факторов.

Вероятность реализации угроз ИБ может зависеть от множества факторов, включая степень интереса злоумышленников к конкретной информации, характера используемой системы, средств и методов защиты информации.

Наибольший ущерб от угроз ИБ могут нанести утечка конфиденциальной информации, внедрение вредоносного программного обеспечения, нарушение целостности или недоступность информации. В результате таких угроз может пострадать репутация организации, финансовая стабильность, а также быть нарушена работа организационной или государственной сферы.

Каналы передачи информации, используемые злоумышленниками для осуществления угроз ИБ, могут включать в себя атаки через сеть интернет, несанкционированное физическое вторжение, социальную инженерию и другие техники.

Для защиты информации от угроз ИБ необходимо использовать адекватные средства и методы, действовать в различных зонах безопасности и учитывать масштаб угроз.

Что такое угроза информационной безопасности? – Это факторы и события, которые могут нанести ущерб целостности, конфиденциальности или доступности информации. Угрозы ИБ могут быть реализованы через уязвимости системы, методы атаки и использование различных каналов передачи информации. Защита информации от угроз ИБ – это деятельность по предотвращению угроз и применение средств и методов защиты, а также создание зон безопасности.

Поиск уязвимых зон

Одним из таких уязвимых зон являются каналы утечки информации. Что такое каналы утечки информации? Это средства, которые злоумышленники используют для получения конфиденциальной информации. Каналы утечки информации могут быть различными, включая слабые точки в системе, малоэффективные способы защиты информации и небезопасные сетевые протоколы.

Для поиска уязвимых зон и предотвращения угроз информационной безопасности, существуют различные методы и средства. Наибольшую вероятность утечки данных имеют уязвимые зоны, которые относятся к хранению и передаче информации. Для их обнаружения можно использовать методы сканирования и анализа, которые позволяют выявить уязвимые точки в системе.

| Метод | Описание |

|---|---|

| Аудит безопасности | Проверка системы на предмет наличия уязвимостей и несанкционированного доступа. |

| Воспроизведение атаки | Проверка системы на предмет уязвимостей путем проведения контролируемых атак. |

| Пентестирование | Проверка системы на предмет уязвимостей и оценка степени их риска. |

Поиск уязвимых зон является неотъемлемой частью процесса обеспечения информационной безопасности. Отношение к этой задаче должно быть серьезным, так как уязвимые зоны могут привести к серьезному ухудшению безопасности информации и масштабному ущербу.

Каналы утечки конфиденциальной информации

Вопрос безопасности информации становится все более актуальным с увеличением масштаба и разнообразия угроз. Уязвимые зоны информационной безопасности представляют серьезную угрозу для конфиденциальной информации, наносят значительный ущерб организации и всему бизнесу в целом.

Угрозы информационной безопасности могут быть реализованы через различные каналы утечки конфиденциальной информации. Основные методы утечки информации включают:

- Физические методы: несанкционированный физический доступ к информации или ее неконтролируемая передача.

- Технические методы: использование уязвимых точек в системе, включая слабые пароли, необновленное программное обеспечение и недостаточную защиту сетей.

- Социальные методы: манипуляция персоналом организации или использование социальной инженерии для получения доступа к конфиденциальной информации.

Вероятность угрозы и потенциального ущерба зависит от множества факторов, включая стоимость информации, полноту и точность информации, а также возможные последствия утечки информации.

В связи с этим организации должны применять средства защиты информации, включающие применение современных технологий и методик в области информационной безопасности, а также обучать персонал поиску и предотвращению угроз и утечек конфиденциальной информации.

Методы и средства защиты информации

Для защиты информации от угроз и уязвимых мест необходимо использовать различные методы и средства. Угрозы информационной безопасности могут наносить значительный ущерб конфиденциальной информации, поэтому важно применять эффективные меры по ее сохранению.

Одним из методов защиты информации является контроль доступа, который позволяет ограничить доступ к информации только авторизованным пользователям. Использование сильных паролей, многофакторной аутентификации и шифрования данных является надежными способами предотвращения несанкционированного доступа.

Другим методом является защита от утечки информации. Для этого применяются различные технологии, такие как Data Loss Prevention (DLP), которые обнаруживают и предотвращают утечку конфиденциальных данных из организации. Реализации такой защиты включают в себя мониторинг сетевых каналов, поиск и блокировку уязвимых зон системы.

Наибольший ущерб информации может нанести внутренний фактор, так как внутренние пользователи имеют более привилегированный доступ к данным. Для предотвращения таких угроз необходимо установить строгие правила внутреннего доступа и мониторинга активности пользователей.

Важным аспектом защиты информации является обеспечение безопасности сети. Это включает использование фильтров, брандмауэров и других средств защиты от внешних атак и злоумышленников.

Также важным методом защиты информации является регулярное обновление систем и программного обеспечения. Уязвимости в программном обеспечении могут быть использованы злоумышленниками для получения доступа к информации. Регулярные обновления помогают устранить уязвимости и повысить безопасность системы.

В конечном счете, выбор методов и средств защиты информации зависит от масштаба угроз и вероятности их реализации. Важно учитывать все возможные угрозы и применять соответствующие меры для максимальной защиты информации.

Вероятность реализации угроз и масштаб ущерба

Информационная безопасность имеет особое значение для организаций и пользователей, так как доступ к конфиденциальной информации может привести к серьезным последствиям. Различные угрозы информационной безопасности могут нанести значительный ущерб и вызвать серьезные последствия.

Вероятность реализации угроз зависит от многих факторов. Уязвимые места и каналы утечки информации могут быть использованы злоумышленниками для проведения атак. Также важным фактором является наличие методов защиты информации и их эффективность.

Наибольший ущерб наносят угрозы, которые могут привести к раскрытию конфиденциальной информации. Это может быть утекшая информация о клиентах или партнерах, финансовые данные и другие ценные сведения. В случае раскрытия такой информации, возможны финансовые потери, утрата доверия со стороны клиентов и партнеров, а также репутационный ущерб.

Для защиты информации от угроз необходимо использовать средства информационной безопасности. Важно иметь систему контроля доступа, шифрование данных, системы обнаружения вторжений и другие методы защиты. Кроме того, необходимо обучать персонал основам безопасного использования информации и постоянно отслеживать новые угрозы и уязвимости.

Учитывая разнообразие угроз и объектов, которые могут быть подвержены атакам, важно оценить масштаб потенциального ущерба. Каждая угроза имеет свои особенности и может привести к различным последствиям. Поэтому важно проводить анализ уязвимых зон и поиск угроз, чтобы предотвратить возможные атаки и минимизировать ущерб, который может быть нанесен.

Угрозы информационной безопасности, которые наносят наибольший ущерб

В современных условиях информационной безопасности существует множество угроз, которые могут причинить значительный ущерб информации. Однако, некоторые из них способны нанести наибольший ущерб.

Одной из таких угроз является утечка конфиденциальной информации. Это такое событие, при котором несанкционированные лица получают доступ к информации, которая должна быть сохранена в секрете. Из-за утечки такой информации может возникнуть серьезный ущерб для организации или лица.

Для реализации угрозы утечки конфиденциальной информации используются различные методы. Например, хакеры могут использовать уязвимые каналы связи или взломать систему через поиск и уязвимости в ней. Также вредоносные программы и шпионское ПО играют важную роль в реализации этой угрозы.

В свою очередь, для защиты от угрозы утечки конфиденциальной информации существуют различные средства и методы. Они помогают предотвратить или снизить вероятность возникновения такой угрозы. К таким средствам и методам относятся использование современных систем безопасности, шифрование данных, контроль доступа, а также обучение сотрудников.

Однако, следует отметить, что угрозы информационной безопасности могут иметь различный масштаб и уровень ущерба. Некоторые угрозы могут иметь только локальный масштаб и причинять незначительный ущерб. В то же время, другие угрозы могут иметь глобальный масштаб и нанести огромный ущерб. Поэтому, важно принимать все возможные меры для защиты информации и предотвращения угроз информационной безопасности.

- Утечка конфиденциальной информации

- С использованием уязвимых каналов связи

- Взлом через поиск и уязвимости в системе

- Вредоносные программы и шпионское ПО

- Системы безопасности

- Шифрование данных

- Контроль доступа

- Обучение сотрудников